С тех пор как в нашу жизнь пришла двухфакторная авторизация (2FA), многие руководители ИБ в крупных компаниях смогли вздохнуть с облегчением: наконец-то, появилась мера безопасности, доступная каждому сотруднику в компании, который мог бы столкнуться с хакерами.

Впрочем, мы не должны рассматривать ее как «серебряную пулю»: наличие у сотрудников доступа к онлайн-сервисам не только по паролю, но также и с помощью сообщения или кода, полученного через SMS, - это огромный прорыв в сфере безопасности, но это никоим образом не должно означать, что работа сделана, и мы можем расслабиться.

Вот как можно обойти двухфакторную авторизацию

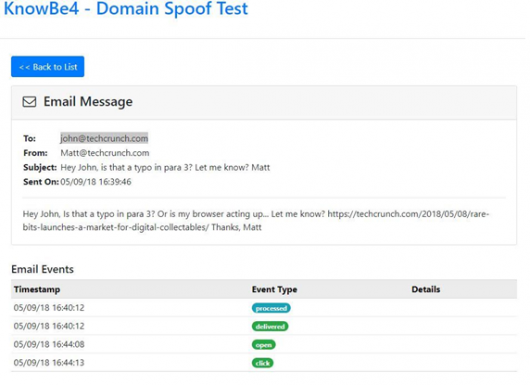

Плохая новость недавно поступила от Кевина Митника, главного «хакера» (CHO) в KnowBe4. Консультант по безопасности и бывший хакер обнаружил, что если злоумышленник хочет обойти средства информационной безопасности сотрудника, который не является экспертом в этих вопросах, то оказалось, что это сделать не так-то сложно. Немного социальной инженерии, чтобы показать сотрудникам поддельные регистрационные данные, оказалось достаточно, чтобы получить их данные.

Митник показал, что, используя ссылку на домен, который выглядит как реальный, но имеет незаметную опечатку (например, faceboook.com, Linkedln, где написана прописная «L» вместо заглавной «i», и т.д.), он смог показать поддельную страницу авторизации и украсть конфиденциальные данные соответствующего человека. С помощью этих данных обход двухфакторной авторизации представляется уже в виде детской игры.

Чтобы доказать это, Митник протестировал такой подход на писателе из TechCrunch, которому он отправил письмо, содержащее «фейковую» ссылку. С помощью этой ссылки он сумел заполучить данные писателя.

Это может показаться исключением, хотя это далеко не единичный случай. Такие инструменты как Evilginx намного облегчают данную задачу, что приводит нас к очевидному выводу: двухфакторная авторизация - это безусловный шаг в правильном направлении для корпоративной информационной безопасности, но он не всегда является надежным средством.

Как не допустить подобного в вашей компании

Если беспокоитесь о том, что часть персонала вашей компании может стать жертвой фишинговой аферы такого типа, существует несколько вещей, которые вам следует делать, а также несколько советов, которым должны следовать все ваши сотрудники.

1. Не полагайтесь на SMS

В большинстве случаев двухфакторная авторизация, как правило, зависит от отправки SMS пользователю, чтобы он мог авторизоваться в системе. Но в этом случае мошенники могут получить доступ к этому SMS. Для борьбы с этим вы можете выбрать другие методы двухфакторной авторизации: например, второе сообщение должно появиться на физическом устройстве пользователя или в его операционной системе. Пример такого подхода – это проверка через Google Authenticator.

2. Динамические или одноразовые пароли

Запоминание пароля может быть достаточно утомительным для ваших сотрудников, но в то же время, если не менять пароли, то это может стать реальной проблемой для информационной безопасности всей компании. В этих случаях мы можем вернуться к технологии с алгоритмом одноразовых паролей, в рамках которой предоставляется пароль, действительный всего лишь для одной попытки авторизации. Более того, это не статичный пароль, а динамический. Это означает, что одноразовое нарушение не гарантирует успешность следующей попытки авторизации.

3. Будьте подозрительными и задавайте вопросы

Этот совет может показаться очевидным, но он также важен для сотрудников вашей компании: им следует быть очень осторожными, когда они вводят свои регистрационные данные где-либо. Если у них есть хотя бы малейшие сомнения или подозрения, то им следует незамедлительно связаться с сотрудником компании, который отвечает за информационную безопасность. Лучше перестраховаться, чем недоглядеть.

4. Коммуникационный протокол

У писателя из TechCrunch была взломана его двухфакторная авторизация, потому что он получил письмо с сообщением об опечатке. Всегда сложно будет предвидеть угрозы такого типа, но некоторые протоколы могут помочь избежать их. Например, если ваша компания примет правило, по которому ни один человек из топ-руководителей не сможет запрашивать у сотрудника определенную конфиденциальную информацию через простое электронное письмо, то вы сможете избежать такого рода обмана как CEO-афера.

В редких случаях, когда этих мер недостаточно, чтобы остановить хакеров от нарушения системы двухфакторной авторизации, важно иметь такие решения с опцией расширенной безопасности, как Panda Adaptive Defense, которое предлагает непрерывное и оперативное реагирование на атаки кибер-преступников.