Если в комплексном корпоративном решении информационной безопасности Panda Adaptive Defense 360 у расширенной защиты включен режим работы Hardening или Lock, то решение Panda предотвращает выполнение программ, которые неизвестны для платформы Коллективного разума, до тех пор, пока они не будут классифицированы. Такое поведение может иметь недостатки и создавать незначительные задержки в работе пользователей особенно в тех случаях, когда администратор сети уверен в надежности запускаемой программы:

- Специфические нишевые программы или созданные «под заказ» с очень небольшим количеством пользователей

- Программы, которые автоматически обновляются с веб-сайта поставщика без взаимодействия с пользователем

- Программы, функции которых распределены по сотням загружаемых в память библиотек, и которые блокируются по мере их использования пользователем из меню программы

- Программы, работающие по модели клиент-сервер, где клиентская сторона размещается на общем сетевом ресурсе

- Полиморфное программное обеспечение, которое динамически генерирует исполняемые файлы

До недавнего времени в Panda Adaptive Defense 360 существовало 2 способа, как можно было предотвратить блокировку неклассифицированного в Panda приложения, однако они не являются наиболее подходящими решениями:

- Исключения для файлов и папок: позволяет исключить данные файлы и папки из сканирования. В этом случае Panda не будет препятствовать запуску неизвестного приложения из указанного файла или папки. Однако это может представлять риск безопасности, а потому такой способ не рекомендуется для использования за исключением серьезных проблем с производительностью ПК

- Разблокировка программ, которые находятся в процессе классификации: такое временное решение позволяет запускать заблокированные неизвестные приложения, однако в этом случае есть определенная задержка, т.к. администратору все равно требуется определенное время, чтобы выполнить эти действия после первой блокировки. Т.к. определенные программы могут содержать различные компоненты, каждый из которых может блокироваться индивидуально, то цикл блокировки и разблокировки может занять некоторое время.

Чтобы исключить подобные ситуации с нежелательными блокировками, в новой версии (релиз XI) веб-консоли управления Aether при конфигурации политик безопасности для рабочих станций и серверов появилась возможность настройки разрешенного программного обеспечения, которое не должно блокироваться расширенной защитой для Windows в том случае, если оно пока классифицируется как неизвестный процесс. Но при этом система безопасности продолжает осуществлять тщательный мониторинг за работой разрешенного программного обеспечения, и если в какой-то момент времени оно будет классифицировано как вредоносное ПО, его запуск будет заблокирован.

Таким образом, авторизация программного обеспечения – это безопасный метод, позволяющий запускать требуемые приложения, которые по различным причинам пока классифицируются в Panda как неизвестные процессы. Настройку разрешенного ПО можно осуществлять по хэшу (MD5) или другим атрибутам файла (цифровая подпись, имя, путь и версия) отдельно и/или в сочетании друг с другом.

Как это можно сделать?

Требуемые права

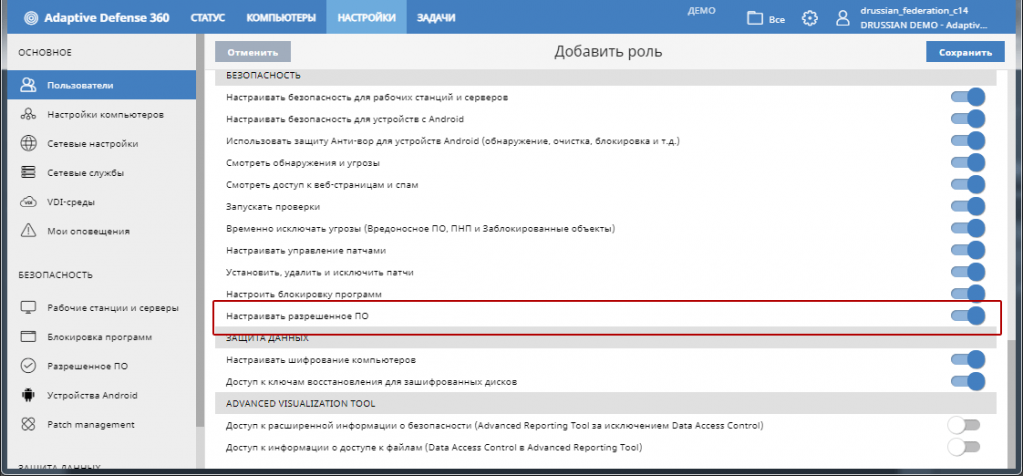

Прежде чем приступить к настройке разрешенного ПО, необходимо убедиться в наличии соответствующих прав при работе с веб-консолью управления Aether.

Для этого в консоли управления откройте раздел Настройки, а в меню слева выберите раздел Пользователи. На закладке Роли перейдите к требуемой роли, у которой проверьте, чтобы были включены права Настраивать разрешенное ПО.

Рис. 1. Настройка прав

Настройка разрешенного ПО

При наличии соответствующих прав можно непосредственно переходить к процессу настройки разрешенного ПО, которое не будет блокироваться расширенной защитой в период его классификации.

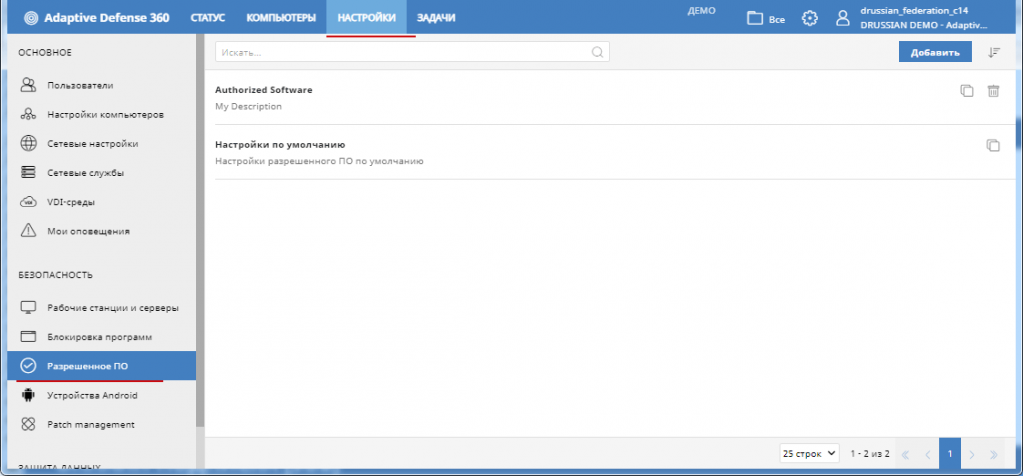

Для настройки разрешенного ПО перейдите в раздел Настройки, где в левом меню выберите раздел Разрешенное ПО

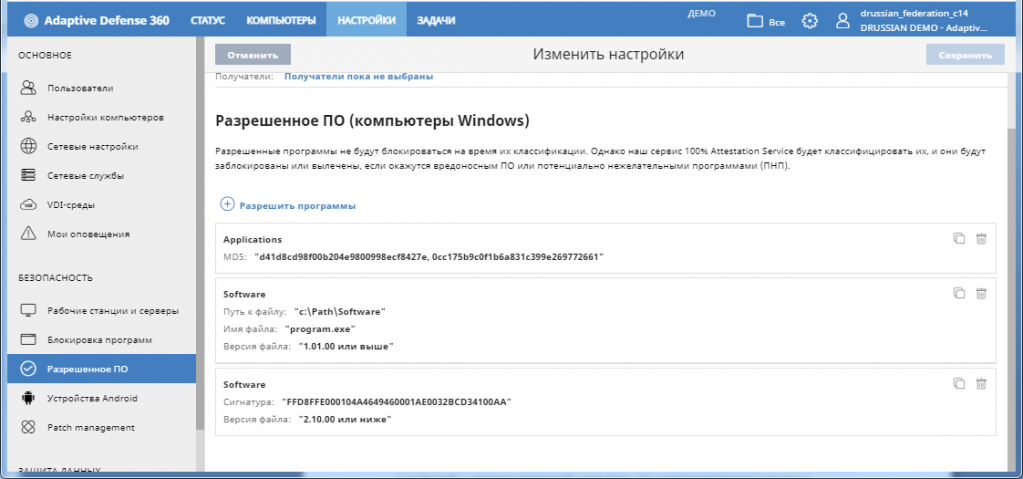

Настройки разрешенного ПО состоят из одного или нескольких правил, каждое из которых относится к одной программе или семейству программ, которые Panda Adaptive Defense 360 позволит запускать, даже если они были заблокированы в силу того, что их классификация в Panda еще не была установлена.

Рис. 2. Раздел Разрешенное ПО

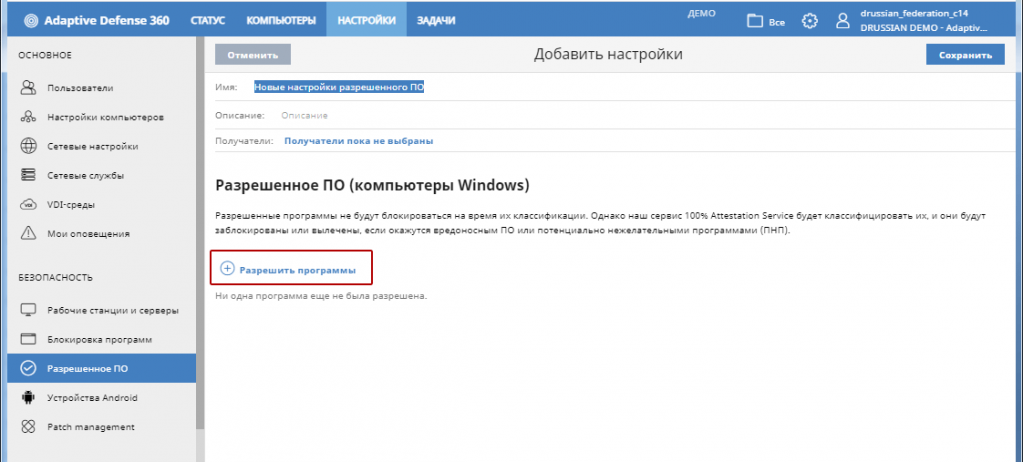

Нажмите кнопку Добавить для создания нового правила разрешенного ПО. На открывшейся странице укажите название правила, описание (при необходимости), а также выберите компьютеры, к которым данное правила будет применяться. Для добавления каждой разрешенной программы (группы программ) нажмите кнопку Разрешить программы.

Рис. 3. Добавление правила разрешенного ПО

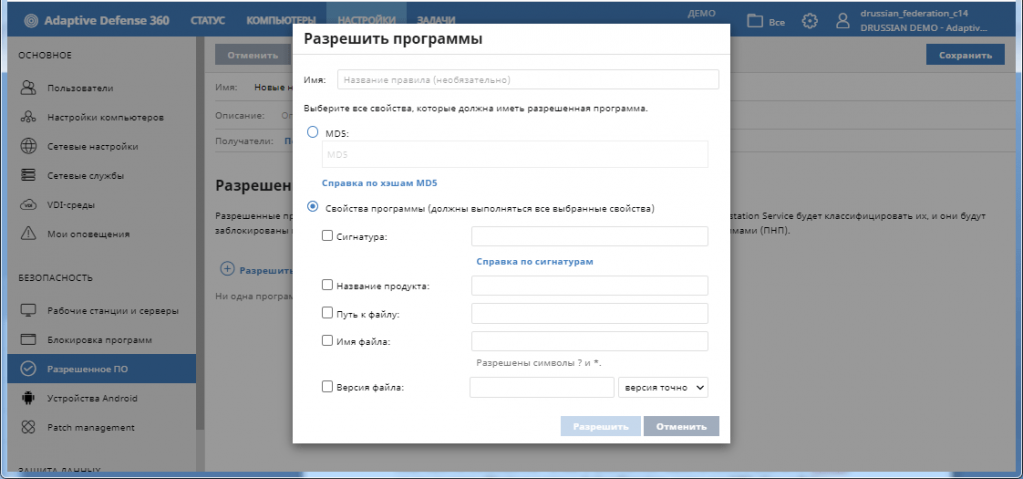

В результате этого откроется форма для настройки критериев выбора разрешенных программ.

Рис. 4. Настройка критериев разрешенного ПО

Здесь Вы можете настроить следующие критерии для выбираемой программы, запуск которых будет разрешен:

- Имя – Название программы или группы программ

- MD5 – Хэш MD5 файла, запуск которого будет разрешен

- Сигнатура – Цифровая сигнатура SHA-1 файла

- Название продукта – Фактически это содержимое поля «Имя программы» («Product name») в заголовке файла разрешаемой программы. Чтобы узнать название продукта, нажмите правой кнопкой мыши на файле, в выпадающем меню выберите Свойства и затем закладку Подробно

- Путь к файлу – Путь до требуемого файла на рабочей станции или сервере. Разрешены переменные среды

- Имя файла – Название файла. Допускается использование символов * и ?

- Версия файла - Фактически это содержимое поля «Номер версии» («Version») в заголовке файла разрешаемой программы. Чтобы узнать версию файла, нажмите правой кнопкой мыши на файле, в выпадающем меню выберите Свойства и затем закладку Подробно

После этого нажмите кнопку Разрешить, чтобы сохранить разрешенную программу в правиле, а затем – кнопку Сохранить в правом верхнему углу экрана уже для сохранения всего правила в модуле Разрешенное ПО.

Рис. 5. Изменение правила разрешенного ПО

Правила можно копировать и удалять, нажимая соответствующие иконки у каждого из правил.

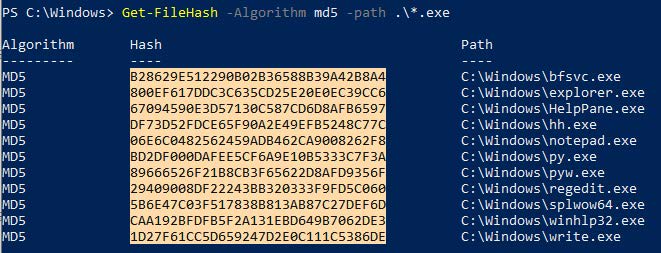

Как вычислить MD5 для одного или нескольких файлов

При настройке разрешенного ПО в качестве критерия выборки программ можно указать MD5-хэш файла, который запускает данную программу. Существует множество доступных и бесплатных утилит, позволяющих получать значение этого уникального параметра. Здесь в качестве примера рассмотрим способ получения MD5 с помощью PowerShell на компьютере с Windows 10.

- Откройте в Проводнике папку, в которой содержится требуемый файл (группа файлов), нажмите в меню Файл – Открыть Windows PowerShell. В результате этого откроется окно с командной консолью

- В командной консоли введите следующую команду, где вместо folder укажите название требуемой папки, а вместо параметра $files укажите маску для выбираемых файлов (допускается использование символов ? и *):

PS c:\folder> Get-FileHash -Algorithm md5 -path $files

После набор команды нажмите на клавиатуре клавишу Enter. - В результате на экране будет показан список выбранных файлов с отображением значения MD5 для каждого файла:

Рис. 6. Определение значений MD5 - Чтобы скопировать значение MD5 у требуемого файла, нажмите на клавиатуре клавишу Alt и, не отпуская ее, выделите мышкой копируемое значение MD5. Затем нажмите на клавиатуре сочетание клавиш Ctrl и C для копирования выделенного фрагмента

- Чтобы вставить скопированное значение, перейдите в веб-консоль управления Aether для решения Panda Adaptive Defense 360, поставьте курсор в поле MD5 в форме для настройки разрешенной программы и нажмите на клавиатуре сочетание клавиш Ctrl и V.

- После этого нажмите кнопку Разрешить, а затем кнопку Сохранить в правом верхнем углу консоли для сохранения правила разрешенного ПО.

Как получить значение SHA1 для требуемой разрешенной программы

При настройке разрешенного ПО в качестве критерия выборки программ можно указать сигнатуру файла, т.е. значение цифровой сигнатуры SHA1. Выполните следующие действия для получения значения SHA1:

- В Проводнике найдите файл, запускающий требуемую программу, нажмите на нем правой кнопкой мыши и в выпадающем меню выберите Свойства

- В окне Свойства перейдите на закладку Цифровые подписи

- В Списке подписей выберите сигнатуру, у которого в качестве алгоритма выборки указано sha1 и нажмите кнопку Сведения. В результате этого откроется окно Состав цифровой подписи

- В данном окне на закладке Общие нажмите на кнопку Просмотр сертификата. В результате этого откроется окно Сертификат

- В этом окне перейдите на вкладку Путь сертификации и выберите самый нижний элемент, у которого доступна кнопка Просмотр сертификата. Нажмите на эту кнопку

- В открывшемся окне перейдите на закладку Состав и в списке полей нажмите на поле Отпечаток

- Ниже в поле для вывода значений будет показан отпечаток сертификата. Выделите мышкой значение отпечатка и скопируйте его, нажав на клавиатуре сочетания клавиш Ctrl и C

- Перейдите в веб-консоль управления Aether и вставьте скопированное значение отпечатка в поле Сигнатура у настраиваемой разрешенной программы

- После этого нажмите кнопку Разрешить, а затем кнопку Сохранить в правом верхнем углу консоли для сохранения правила разрешенного ПО.

Заключение

Как видите, настройка разрешенного ПО в веб-консоли управления Aether для комплексного решения информационной безопасности Panda Adaptive Defense 360 осуществляется легко и просто, основываясь на общих принципах работы с веб-консолью.

Если ранее Вы использовали исключения для предотвращения блокировки программ расширенной защитой (EDR), то теперь при наличии функционала разрешенного ПО мы настоятельно рекомендуем Вам перенести такие исключения расширений, файлов и папок в правила для разрешенного программного обеспечения. По соображениям безопасности исключения следует использовать только тогда, когда необходимо отключить все виды сканирования по отношению к исключенным объектам из-за проблем с производительностью или при несовместимости с другими приложениями.