В середине 2019 года хакерская группа WinNTI шпионила за рядом немецких компаний, которые торгуются на немецкой бирже DAX. Федеральное управление Германии по защите Конституции (BfV) предполагает, что немецкая промышленность становится весьма привлекательной мишенью для непрекращающихся волн хакерских атак.

В декабре 2019 года BfV опубликовала отчет о текущих хакерских атаках и разослала его многим промышленным компаниям Германии. В отчете представлены факты и технический анализ подхода WinNTI.

Как Panda Adaptive Defense 360 (PAD 360) может помочь с определенными сценариями атак?

На примере хакерских атак, которые были указаны в отчете BfV, мы попробуем ответить вам на ряд вопросов, относящихся к этим атакам.

- Как неизвестный дроппер классифицируется в цепочке процессов?

PAD360 не рассматривает этот процесс как заслуживающий доверия, а потому автоматически отслеживает его выполнение. Является ли процесс вредоносным или нет, зависит от проверки исходного кода. С помощью PAD360 такой процесс классифицируется как "вредоносный", поэтому такая атака блокируется.

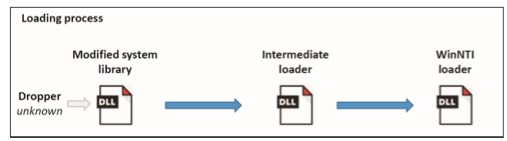

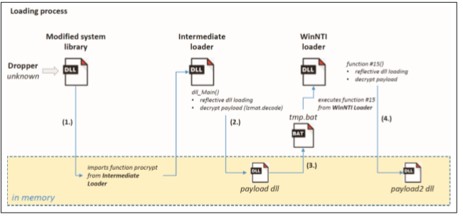

- В том случае, если сложный дроппер не был заблокирован ранее, сможет ли потом PAD360 остановить процесс загрузки вредоносной программы?

На этой стадии PAD360 снова проявит свою активность. Как показано на рисунке выше, процесс «payload.dll» снова становится неизвестным, потому что он был модифицирован. PAD360 автоматически заблокирует его. The tmp.bat также является неизвестным, и он также будет заблокирован со стороны PAD360.

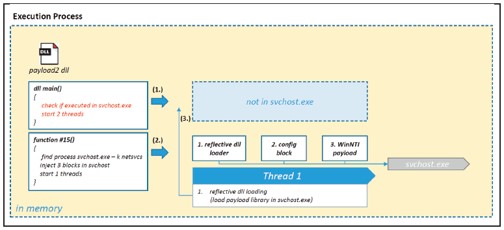

- Как Panda справится с модифицированным вариантом Payload2.dll (показан на рисунке 3 в отчете BfV)?

Этот этап выполняемого процесса полностью устарел, так как полезная нагрузка .dll уже была записана на предыдущем шаге. Приведенный шелл-код «reflective dll loading» (показан на рисунке 3 ниже) подвергается проверке исходного кода.

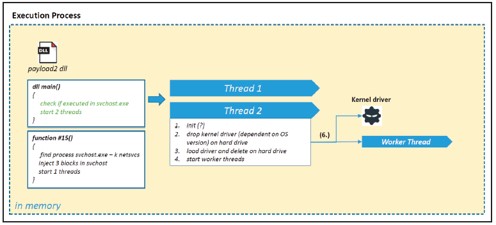

- Означает ли это, что следующая атака драйвера движка более не страшна (рисунок 7 в отчете BfV)?

Атака, описанная в отчете в рисунке 7, имеет аналогичный подход, который мы наблюдали в 2018 году с Meltdown или Spectre. Здесь процесс исполнения также будет отслеживаться и блокироваться.

- Как может Panda защитить от MITRE ATT&CK?

В настоящее время Panda Adaptive Defense знает порядка 20 000 различных шаблонов атак. В начале апреля 2020 года Panda Adaptive Defense получит дальнейшее развитие, т.к. в продукт будут включены правила Yara.

Заключение

Panda Adaptive Defense уже автоматически сканирует все процессы и блокирует их до тех пор, пока они не будут классифицированы как «доверенные» или не удалят в своих цепочках те действия, которые были классифицированы как «вредоносные». Разрешенные процессы по-прежнему отслеживаются в режиме реального времени (динамическая защита от эксплойтов) и блокируются в тех случаях, если классифицировано “вредоносное” поведение.

Традиционные антивирусные программы не могут обнаружить дроппер, так как в данном случае не требуются какие-либо файлы вредоносных программ. Атака осуществляется почти полностью с использованием приложений Windows или файлов, которые ошибочно были сертифицированы как собственные файлы Windows. Многие антивирусные решения лишь незначительно касаются файлов операционной системы или даже не касаются их вовсе, чтобы предотвратить их вредоносное воздействие на запущенные в операционной системе процессы.