Кибер-атаки постоянно развиваются. Теперь, когда Интернет стал повседневным инструментом в нашей жизни, кибер-атаки случаются постоянно, а их частота и сложность возросли многократно. В результате этого они стали оказывать огромное влияние на экономику, национальную безопасность, выборы, безопасность данных, личную и корпоративную конфиденциальность. Кибер-атаки стали чрезвычайно распространенным способом совершения мошеннических действий. В докладе Всемирного экономического форума отмечено, что 76,1% экспертов ожидают роста числа взломов инфраструктуры, а 75% экспертов уверены, что число кибер-атак, направленных на кражу денег или данных, также будет увеличиваться.

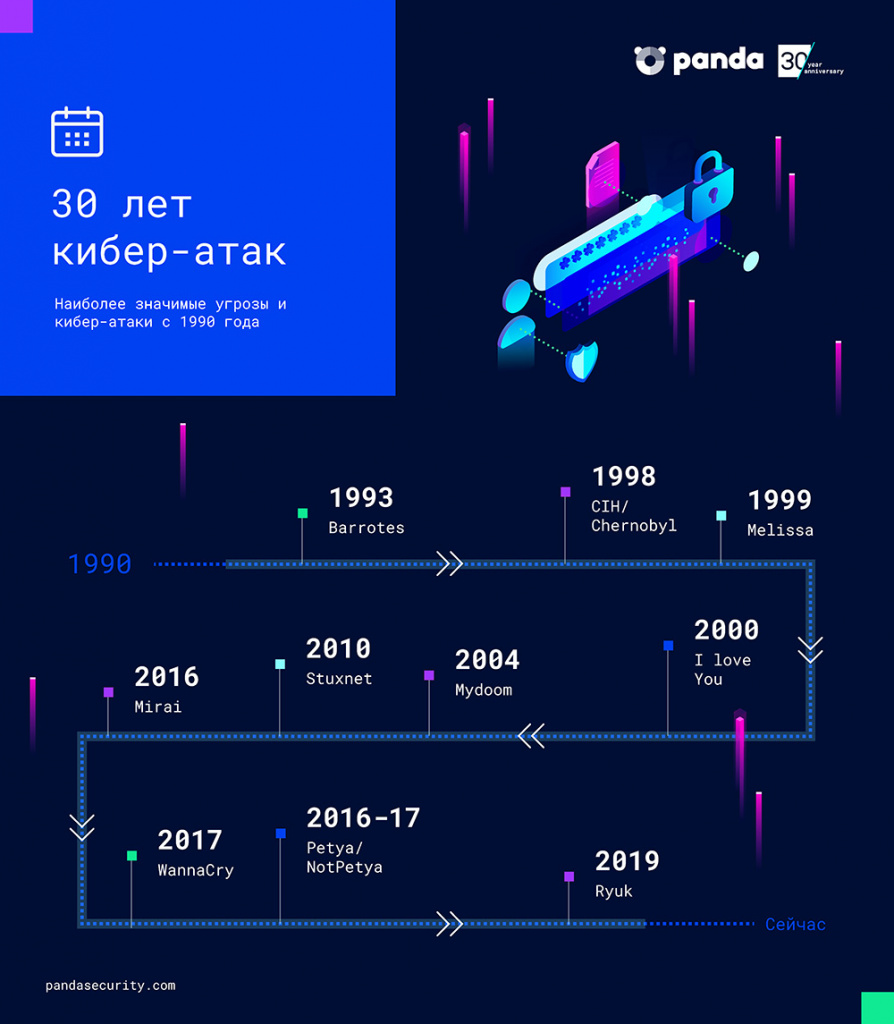

Но для того чтобы разработать наилучшие стратегии, инструменты или сервисы, позволяющие остановить эти атаки или свести к минимуму их воздействие, необходимо быть на переднем крае технологий, используя экономические и технологические ресурсы и отслеживая преступную деятельность. Кроме этого, также жизненно важно знать историю и извлекать из нее правильные уроки, чтобы эти знания использовать в нашей деятельности. В этой статье, по случаю 30-летия работы компании Panda Security в сфере информационной безопасности, наши эксперты рассмотрели ряд кибер-атак, которые оказали серьезное влияние на протяжении последних трех десятилетий.

- Barrotes (1993). Известный как первый испанский вирус, этот вредоносный код был отправлен через зараженную дискету, которая обычно использовалась в то время для обмена файлами или пиратским программным обеспечением. Это была небольшая программа, которая при входе в систему записывала свой вредоносный код в исполняемые файлы (. com и .exe на MS-DOS), оставалась скрытной до 5 января, когда она была выпущена и активирована путем перезаписи загрузочного диска. В результате каждый раз, когда компьютер запускался, экран покрывался полосами, что делало невозможным использование устройства.

- CIH/CHERNOBYL (1998). Происходя из Тайваня, этот вирус считается одним из самых вредных в истории благодаря многомиллионному ущербу, причиненному во всем мире, и скорости распространения. Его способ действия был смертельным: после установки на компьютер он удалял всю информацию со всего компьютера, даже повреждая BIOS, так что система не могла загрузиться. По оценкам, он затронул более 60 миллионов пользователей Windows 95, 98 и ME.

- Melissa (1999). Одна из первых кибер-атак, проведенных с использованием методов социальной инженерии. Пользователи получали электронное письмо с вложением (так называемый List.doc), который предположительно содержал регистрационные данные для доступа к порнографическим сайтам. Однако, как только пользователь открывал документ, вирус получал доступ к программе Microsoft Outlook у жертвы и пересылал данное электронное письмо первым 50 контактам в его адресной книге. Помимо этого он также заражал у своей жертвы каждый хранящийся на их компьютере документ Word.

- I love you (2000). Этот червь, созданный на языке скриптов Visual Basic, также использовал социальную инженерию и электронную почту для заражения устройств. Пользователь получал электронное письмо с темой “I LOVE YOU“ («Я люблю тебя») и вложением под названием " LOVE-LETTER-FOR-YOU.TXT.vbs ". Когда пользователь скачивал и открывал этот документ, то червь заражал множество файлов (.jpeg, .css, .jpg, .mp3, .mp2 и другие) троянцем, который предназначался для получения конфиденциальной информации. Влияние этой вредоносной программы было настолько велико, что она сумела заразить миллионы компьютеров по всему миру, включая устройства в Пентагоне и британском парламенте.

- Mydoom (2004). Еще одна вредоносная программа, распространяемая по электронной почте, но на этот раз с помощью сообщения об ошибке. Mydoom использовал большинство инструментов и опций безопасности Windows для распространения по всей системе и всем файлам. Эта угроза начала свое действие 26 января 2004 года и была готова остановиться 12 февраля. Она привела к драматическим последствиям и до сих пор считается катастрофической: угроза сократила мировой Интернет-трафик на 10% и нанесла ущерб примерно в 40 миллиардов долларов США.

- Stuxnet (2010). Stuxnet - это первый известный пример оружия в рамках кибер-войны: он был разработан для атаки на объекты критической инфраструктуры Ирана. Этот червь, который был распространен через съемные USB-устройства, осуществлял целенаправленную атаку на компании, использующие системы SCADA, с целью сбора информации и последующего уничтожения системы. Он использовал уязвимость Windows MS10-046, которая влияла на ярлыки, чтобы установить себя на компьютер с такими системами как Windows 2003, XP, 2000, NT, ME, 98 и 95. Он также мог попасть на устройства, которые не были подключены к Интернету или локальной сети.

- Mirai (2016). Mirai - это ботнет, стоящий за одной из крупнейших на сегодняшний день DDoS-атак (атак типа "отказ в обслуживании"). Он коснулся таких крупных компаний, как Twitter, Netflix, Spotify и PayPal. Эта вредоносная программа заразила тысячи устройств Интернета вещей, оставаясь неактивной внутри них. Создатели Mirai активировали ботнет 21 октября 2016 года, используя его для атаки на DNS-провайдера Dyn. В результате этого в течение нескольких часов его сервисы не работали, а потому очень многие компании и клиенты Dyn пострадали или столкнулись с серьезными проблемами.

- WannaCry (2017). WannaCry был атакой шифровальщика, которая начиналась с крипточервя на компьютерах с Windows. Шифровальщик шифровал данные на компьютерах и требовал заплатить выкуп в размере 300 долларов в биткоинах. Он был остановлен через несколько дней благодаря экстренным патчам, выпущенным корпорацией Microsoft, и обнаружению kill- выключателя, который остановил дальнейшее распространение этого вредоносного ПО. По оценкам, данная атака затронула свыше 200 000 компьютеров примерно в 150 странах, включая устройства в Национальной службе здравоохранения Великобритании и компании Renault.

- Petya/NotPetya (2016-2017). Шифровальщик Petya, обнаруженный в 2016 году, шифровал на компьютерах определенные файлы, блокируя при этом загрузочный сектор зараженной системы. Таким образом, он лишал пользователей доступа к своим собственным компьютерам, если они не вводили специальный код доступа, восстанавливающий операционную систему, который можно было получить только после оплаты выкупа. Вариант NotPetya, появившийся в 2017 году, в основном был ориентирован на бизнес-сектор. Одна вещь, которая сделала его особенно печально известным, - это тот факт, что зачастую, даже после оплаты выкупа, файлы жертв не были восстановлены. Хотя этот шифровальщик заразил сети во многих странах мира, специалисты подозревают, что на самом деле он был предназначен для сокрытия кибер-атаки на учреждения Украины.

- Ryuk (2019). Шифровальщик Ryuk поставил под угрозу объекты критической инфраструктуры и крупные национальные и международные компании в первом квартале 2019 года. Среди его жертв были органы власти в Джексон Каунти (штат Джорджия, США) и компания Everis. Эта вредоносная программа, происхождение которой связано с российской группой Grim Spider, шифровала файлы на зараженных устройствах и позволяла жертве восстановить свои файлы только в том случае, если она заплатит выкуп в биткоинах. Ryuk, по-видимому, происходит от аналогичного шифровальщика Hermes, которого можно купить в «темном Интернете» и настроить в соответствии с потребностями покупателя.

Подобные инциденты наряду с тридцатилетним опытом позволили Panda Security разработать уникальную модель информационной безопасности. Модель, основанная на контекстуальной логике, созданной с помощью машинного обучения, предназначена для выявления вредоносных поведенческих шаблонов и создания усовершенствованной кибер-защиты от известных и неизвестных угроз. В конце концов, все наши усилия и технологии направлены на продолжение того, что мы умеем делать лучше всего: защищать наших клиентов в течение многих лет.