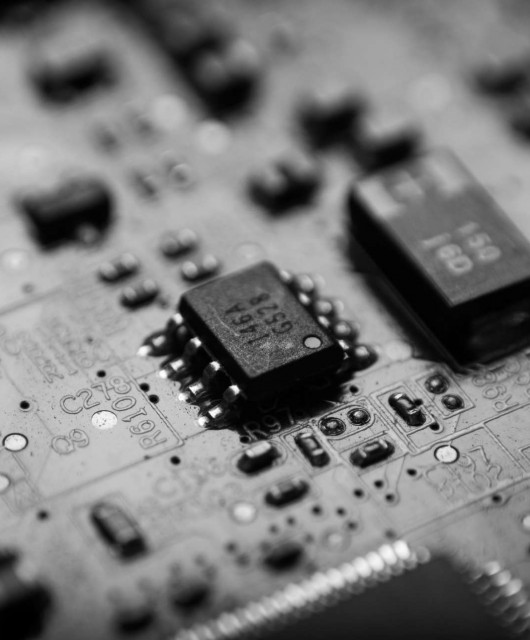

Прошло более двух недель после того, как было сообщено об этих двух уязвимостях, влияющих на микропроцессоры Intel (в основном) и AMD (в меньшей степени), а также на те, что основаны на архитектуре ARM. Здесь мы немного рассказали вам о том, что происходит, но если вы не хотите читать об этом слишком подробно, то краткое резюме о различиях между этими уязвимостями вы можете прочитать в блоге Даниэля Мисслера.

Что можно сделать при использовании этих уязвимостей?

Злоумышленник может получить доступ к критически важной конфиденциальной информации в памяти системы, даже если пользователь, авторизованный в системе устройства, не имеет никаких прав. А атака может быть запущена достаточно просто в результате посещения скомпрометированного веб-сайта.

Что необходимо обновить, чтобы защититься?

Самым лучшим для производителя (в данном случае Intel, AMD, Apple и т.д.) вариантом устранения уязвимости в своем продукте было бы соответствующее обновление. Однако в данном случае это не просто операция обновления, и хотя производители все еще работают над различными патчами, которые могут быть применены к их процессорам (во всяком случае, кажется, что они пока не могут получить окончательное решение в требуемом виде), все равно есть определенные трудности, вызывающие проблемы.

Например, Intel предоставил производителям ПК обновления микрокоманд, которые необходимо применять к их процессорам, но, по всей видимости, они могут быть причиной мистических перезагрузок этих ПК – в настоящий момент Intel все еще изучает, что может быть причиной такого поведения. Последняя информация, которая у нас была, - это заявление Intel, в котором они прямо просят всех прекратить применение опубликованных ими патчей до устранения проблемы:

«Мы рекомендуем OEM-производителям, провайдерам облачных сервисов, производителям систем и ПО, а также конечным пользователям прекратить внедрение текущих версий, т.к. они могут привести к более частым, чем ожидалось, перезагрузкам и другому непредсказуемому поведению системы».

В конечном итоге производители процессоров обратились к разработчикам различных операционных систем (Windows, iOS, Chrome OS и т.д.) с целью поиска решения, которое закроет «окно возможностей», образованное этими уязвимостями. Более того, производители браузеров также работают над поиском решений, которые позволят смягчить данную проблему или, по крайней мере, снизить риск того, что атака может быть выполнена из браузера через вредоносный или скомпрометированный веб-сайт.

Ниже приведены ссылки на страницы этих производителей с указанием разработанных обновлений и мер:

Microsoft (*) рабочие станции и серверы

(*) Microsoft обнаружил, что их обновление приводит к появлению синих экранов на некоторых компьютерах с процессорами AMD. Они выпустили специальные обновления для таких случаев, которые необходимо установить вручную: смотрите здесь и здесь.

А что касается решений безопасности?

В случае с Windows оказалась такая ситуация: при разработке решения Microsoft понял, что некоторые антивирусы стали показывать синий экран после применения обновления, поэтому было решено не применять обновления до тех пор, пока производитель антивируса у конкретного пользователя не добавит специальную запись в реестр Windows, которая будет давать «зеленый свет» такому обновлению.

И хотя решения Panda не вызывали такие синие экраны, Microsoft все равно обновляет операционную систему патчем безопасности только в том случае, если присутствует определенная запись в реестре. Мы начали применять эту запись в реестре у наших пользователей. Ниже вы можете увидеть подробности: https://www.pandasecurity.com/uk/support/card?id=100059

Если в дополнение к Panda вы используете какое-то другое решение безопасности и хотите знать его статус, то Кевин Бьюмонт составил таблицу с информацией от всех производителей – смотрите здесь.

Есть ли реальные атаки, которые используют Meltdown или Specter?

Пока нет. Но здесь ключевое слово «пока». Это всего лишь вопрос времени, когда эти уязвимости будут включены в атаки для получения доступа к конфиденциальной информации. Мы уже говорили об этом раньше, но мы скажем об этом еще раз: очень, очень важно обновляться.