Статей:

151

TON кошелёк – необходимый инструмент для хранения криптовалюты

TON кошелёк – необходимый инструмент для хранения криптовалюты

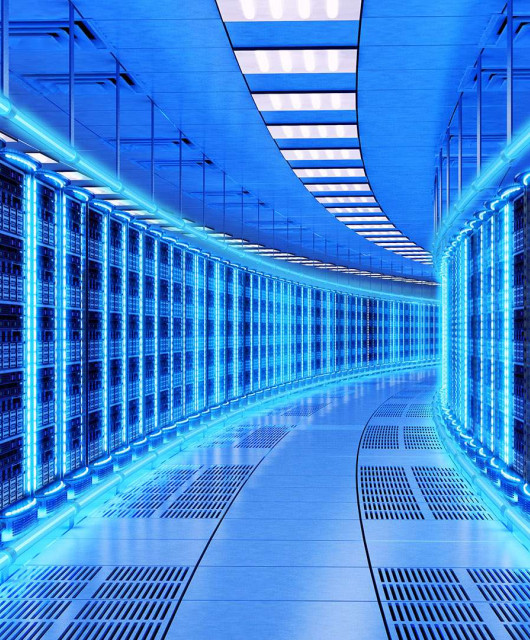

Где через интернет купить подержанный сервер в Москве

Где выгодно купить подержанный сервер с доставкой по всей России

Физическая защита периметра: современные решения для промышленных объектов

Физическая защита периметра: современные решения для промышленных объектов

Виртуальная АТС: основные особенности

Особенности работы виртуальной АТС

Идеи продвижения интернет-магазина подарков и сувениров

Интернет-магазины стали важной частью повседневной жизни пользователей онлайн-пространства. Среди множества онлайн-платформ выделяются те, которые специализируются на продаже подарков и сувениров.

Как выбрать Help Desk систему

Help Desk – это специализированное ПО, которое предназначено автоматизировать работу с обращениями клиентов, контрагентов, партнеров, работников.

Особенности создания многостраничных сайтов

Краткий обзор особенностей создания многостраничных сайтов.

Региональное SEO продвижение сайта: основы и стратегии

Что такое региональное продвижение сайта → Основы SEO продвижения сайта → Как сочетать региональное и SEO продвижение сайта

Как повысить лояльность клиентов при помощи рассылок и не улететь в бан

Как повысить лояльность клиентов при помощи рассылок, чтобы не заблокировали

Особенности разработки сайтов на Битрикс

Краткий обзор основных особенностей разработки сайтов на Битрикс.